Comment pirater un tel par bluetooth

Contents:

Vous posez plusieurs questions en même temps? Je vous demande de poser question par question ça sera mieux.

Prendre control d'un autre mobile par bluetooth

Vous commentez à l'aide de votre compte WordPress. Vous commentez à l'aide de votre compte Twitter. Vous commentez à l'aide de votre compte Facebook. Avertissez-moi par e-mail des nouveaux commentaires.

Plateformes d'assistance

Avertissez-moi par e-mail des nouveaux articles. Accéder au contenu principal.

- Suivez nous.

- localiser un numero gratuit.

- surveiller les sms dun autre portable;

- commentaires.

- localiser un numero telephone.

- Navigation des articles;

- comment localiser un telephone avec google map.

Suppression a distance de fichiers. Commande a distance lecture de fichiers a distance. Mais normalement tout se fait ouvertement: Des utilisateurs trop négligents C'est du moins la théorie.

Car en pratique, la plupart des machines vendues dans le commerce sont livrées sans que ces mesures de sécurité ne soient activées. Et la majorité des utilisateurs laissent ces réglages par défaut. La machine reste donc continuellement détectable et ne demande pas l'intervention de son propriétaire pour valider l'établissement de la communication. Si avec mon téléphone j'arrive à détecter d'autres appareils gérant les numéros au format vCard, je peux récupérer l'ensemble de leur répertoire en choisissant simplement la fonction d'importation.

Mieux, avec un assistant numérique de type Palm, je parviens à me connecter à Internet en utilisant le téléphone portable d'une personne alentour, sans qu'il ne s'en rende compte. Ollie Whitehouse, lui, a mis au point un système plus intrusif. Pour démontrer les faiblesses de Bluetooth, cet informaticien, travaillant pour la société anglaise de sécurité informatique stake , a développé en mai dernier un petit logiciel nommé RedFang capable de détecter des machines dont la fonction ' non détectable ' a été activée.

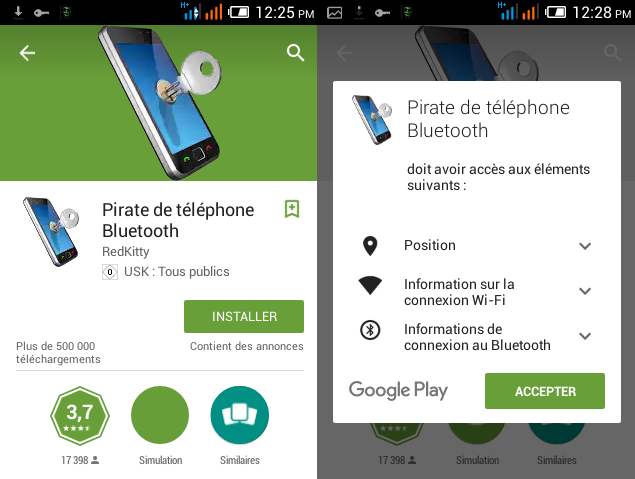

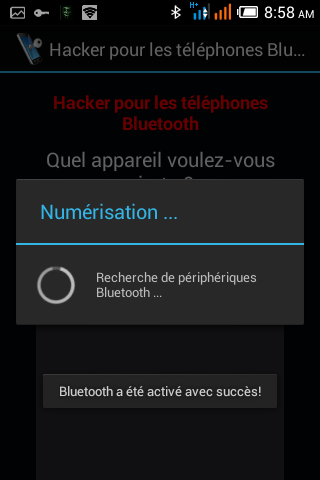

Comment pirater un smartphone via le bluetooth

RedFang passe en revue toutes les adresses possibles. Et comme il faut entre 2 et 5 secondes pour découvrir une adresse Bref, rien d'inquiétant à mon avis. La nouvelle version de RedFang associée à 8 dispositifs Bluetooth et au logiciel Bluesniff développé par le collectif américain Shmoo Group serait ainsi capable de détecter l'adresse en 90 minutes Et une fois l'adresse connue, on peut soit commencer immédiatement le piratage, soit attendre la prochaine rencontre.

L'adresse, elle, n'aura pas changée. Dans son rapport An introduction to War-nibbling qui devrait être rendu public fin septembre, Ollie Whitehouse explique par ailleurs qu'une fois l'adresse découverte, l'utilisation de ressources fournies par une implémentation Bluetooth courante de Linux BlueZ permet de pénétrer plus avant dans la machine piratée. Il découvre ainsi le type de service que peut fournir la machine communication audio, transfert de fichiers, connexion Internet Et si aucun mot de passe n'a été choisi par le propriétaire de la machine, le visiteur peut s'introduire et copier des données.

En revanche, si un code protège l'entrée, la tâche est beaucoup plus ardue. Déjà je tiens à dire que j'avais écrit cet article il y 5 ans, et je ne savais pas vraiment de quoi je parlais! Et après oui c'est vrai, même en se protégeant énormément, il y aura toujours la possibilité de se faire pirater.

Des failles dans le Bluetooth

Changez vos mots de passe régulièrement, ne pas garder le même pour tout. Pas mettre de mots simples, ou de nom de famille. Donc sinon oui je suis d'accord, il ne faut pas essayer de faire ça. Sinon à part ça, le lien est safe vu qu'il est mort Je pense que je vais bientôt mettre cet article à la poubelle!

- bestoffers reviews logiciel espion mobile.

- comment pirater le code dun iphone X;

- 15 réflexions au sujet de “Comment pirater un smartphone via le bluetooth”.

- comment activer la localisation iphone 8!

- BLUETOOTH CONTROL.

Bonne soirée et bonne année Alex. Comment ça marche Hacker un téléphone via bluetooth: Merci à vous et à la prochaine Alexandre.

Published by Alexandre Notarantonio - dans Tutoriels commenter cet article.